SCADA Cybersecurity - Vulnerability Assessment

I sistemi SCADA (Supervisory Control And Data Acquisition) sono sistemi informatici incaricati di monitorare elettronicamente sistemi fisici, ovvero verificare se i valori di uno strumento all’interno di un impianto nucleare, aeroporta, o impianto petrolifero ad esempio, siano corretti.

La barriera tra sicurezza fisica e informatica si é definitivamente dissolta e la sicurezza dei sistemi SCADA é tendenzialmente 10 anni piú arretrata rispetto agli standard enterprise. Come proteggersi quindi da un attacco?

Nello scenario attuale, in cui le principali potenze mondiali hanno stanziato notevoli budget per il CyberWarfare, e i gruppi di hacker stanno portando attacchi di portata globale, il livello di sicurezza di sistemi SCADA é totalmente inadeguato.

Il Modello Cybersecurity SCADA

Il modello di SCADA cybersecurity che riportiamo si basa su 9 pilastri derivanti da letteratura in ambito Risk Management e Vulnerability Management.Monitoring and Investigative process

- Monitoring e Logging

- Forensics & Investigations

- Threat Analysis & Assessment

Risk and Vulnerability Management

- Risk Management

- Vulnerability Management

- Secure Development Life Cycle

Response and Continuity

- Business Continuity Planning

- Crisis Management

- Incident Response

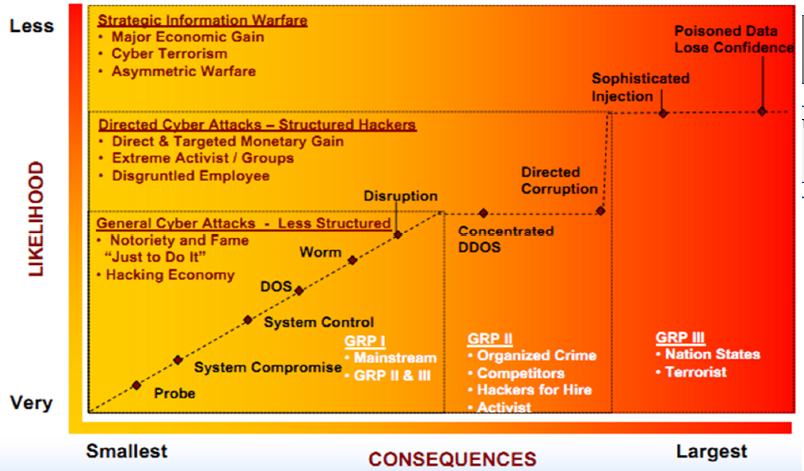

Nel grafico sottostante riportiamo la probabilitá e la gravitá delle conseguenze di un attacco informatico, in relazione alla tipologia. Negli ultimi anni la curva si é notevolmente appiattita, a causa della maggiore accessibilitá di tool, nozioni e armi informatiche distribuite.

Vulnerability Assessment di sistemi SCADA

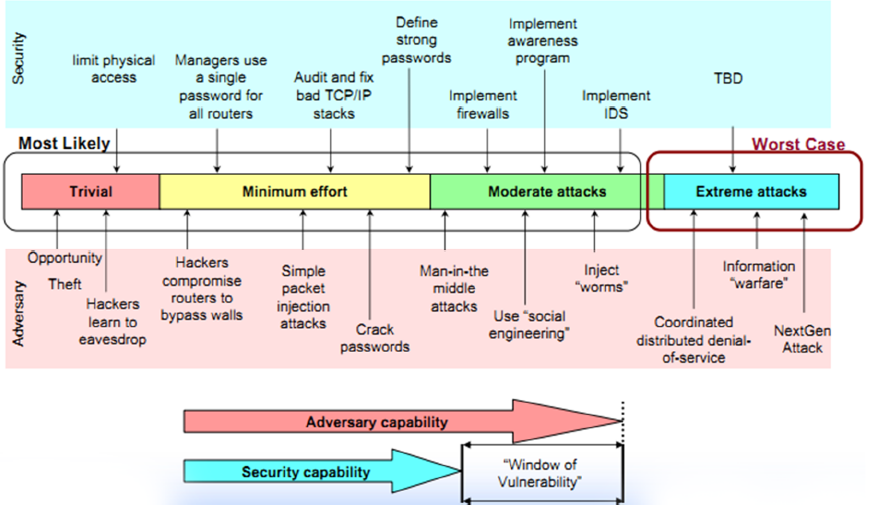

I sistemi SCADA rappresentano oggi fragilitá di difficile gestione, la finestra di vulnerabilitá di tali sistemi tende infatti ad allargarsi.

Oltre agli APT (advanced Persistent Threats) diffusi anche nel mondo enterprise per i sitemi SCADA segnaliamo 3 tipi di attacchi che possono portare a compromissione: muting, modifica delle funzionalitá e web scan.

Gli attacchi piú comuni sono mirati a silenziare gli avvisi di sicurezza o allarmi, attacchi di muting.Tipico lo scenario di attacco in cui si silenzia la verifica della pressione all’interno di uno snodo di un gasdotto.

Molto piú complessi invece sono gli attacchi che modificano il comportamento di un sistema SCADA, ad esempio, alterando i livelli di pressione che il sistema di un gasdotto ritiene normali.

Infine, data l'architettura obsoleta di molti sistemi, é possibile ricercare attraverso appositi tool di scansione, sistemi esposti sul webconsapevolmente o meno.

Quali verifiche fare sui sistemi SCADA?

Difendere un sistema SCADA si basa principalmente su attivitá di Controllo e Aggiornamento inserite all'interno di un programma di Corporate Security Multilayer, ovvero implementando contestualmente una serie di strati di difesa su tutta la filiera che costituisce un sistema SCADA/DCS e il suo perimetro.

Tra le best practice e attivitá possibili, segnaliamo la necessitá di tenere sistemi disaccoppiati e svolgere con quanta piú frequenza possibile check sulle nuove vulnerabilitá.

Sistemi disaccoppiati. I sistemi di operatività dovrebbero essere sempre disaccoppiati da quelli di controllo per evitare che l’errore di uno possa ripercuotersi su più funzioni.

Check compromissioni. Molteplici fonti riportano quotidianamente aggiornamenti e nuove vulnerabilitá sui sitemi. Ricercatori italiani hanno pubblicato ad esempio vulnerabilitá per i sistemi: AzeoTech DAQFacstory (stack overflow), Beckhoff TwinCAT ‘TCATSysSrv.exe’ (network packet denial of service), Cogent DataHub (multiple vulnerabilities), Measuresoft ScadaPro (multiple vulnerabilities), Progea Movicon (multiple vulnerabilities), Rockwell RSLogix (overflow vulnerability).

Articoli Correlati

Vulnerability Assessment Sistemi SCADA

Security Forensics & Software GDPR compliant

Vulnerability Assessment Certificati

Vulnerability Assessment Tools

Procedura Vulnerability Assessment

Noleggio UFED